Контроль учетных данных. Работа с контролем учетных записей пользователей (UAC) в Windows Vista

В Windows Vista контроль учетных записей стал чуть ли не ругательным словом, и многие пользователи отключали его первым делом. В Windows 7 ситуация изменилась к лучшему, и хотя с запросами UAC вы будете сталкиваться, их количество во многом зависит от вашего подхода к настройке системы и набора программ, установленных в ней. В этой статье мы поговорим о работе с административными и ограниченными правами, а также о том, как эффективно работать с включенным контролем учетных записей.

На этой странице:

С какими правами работать?

В Windows основная опасность работы с учетной записью администратора заключается в том, что вредоносная программа, проникнув в систему, выполняется с полными правами, что позволяет ей перехватить управление и лишить пользователя контроля над системой. В Windows XP перейти к работе с обычной учетной записью было не так просто, поскольку многие настройки системы и, что даже важнее, приложения были рассчитаны только на работу с правами администратора.

Назначение контроля учетных записей

Создавая контроль учетных записей в Windows Vista, Microsoft в первую очередь стремилась к тому, чтобы разработчики программ начали создавать их с оглядкой на права обычного пользователя. Главная идея состоит в том, чтобы программы во время работы не требовали прав на запись в системные папки и разделы реестра, ограничиваясь хранением данных в профиле пользователя и доступных ему разделах реестра (HKCU). Намек был понят, и за три с лишним года, прошедших с момента выхода Windows Vista, стало видно, что большинство современных программ уже следует такой практике. И это совершенно неудивительно, потому что программы тоже нужно продавать, и делать это намного легче, если они полностью совместимы с новыми операционными системами Microsoft.

Если программе не нужны административные права для работы, в организации несложно реализовать ее установку – можно включить программу в образ системы, либо развертывать любым подходящим способом. Некоторые разработчики идут еще дальше, создавая приложения, которые можно устанавливать без прав администратора. Например, я сейчас имею отношение к выпуску огромной информационной системы, в которой предусмотрена работа с ограниченными правами, т.е. у обычного пользователя программный пакет целиком устанавливается в профиль, после чего является полностью работоспособным.

Таким образом, UAC служит мостиком к переходу от повседневной работы с учетной записью администратора к выполнению всех задач с ограниченными правами, что обеспечивает более безопасную среду. ИТ-отдел организации не будет без необходимости наделять пользователей правами администратора, однако в домашних условиях дела обстоят иначе.

Администратор или пользователь?

Многие эксперты по безопасности рекомендуют выполнять повседневную работу в системе с правами обычного пользователя, да и Microsoft в справке Windows предлагает поступать именно так. Для корпоративной среды этот совет абсолютно оправдан и находит широкое применение. Но в домашних условиях ему следуют лишь те же эксперты, да пользователи, для которых безопасность возведена в высшую степень. Архитектура Windows такова, что при установке системы мы обязательно создаем административную учетную запись, иначе в дальнейшем системой невозможно будет управлять.

Рисунок 1 — При установке Windows создается административная учетная запись

А дальше мы входим в систему с этой учетной записью и начинаем работу. И административные задачи приходится выполнять самостоятельно, поскольку дома нет вездесущего сисадмина, как на работе. Конечно, можно создать учетную запись с обычными правами и работать с ней, но Windows устроена так, что удобнее постоянно иметь права администратора. Этот комфорт в конечном итоге оказывается решающим фактором для большинства пользователей. Контроль учетных записей как раз и предлагает компромисс между работой обычным пользователем и неограниченным администратором.

Когда UAC работает, для получения полных прав необходимо запускать программу от имени администратора, даже если вы работаете с административной учетной записью.

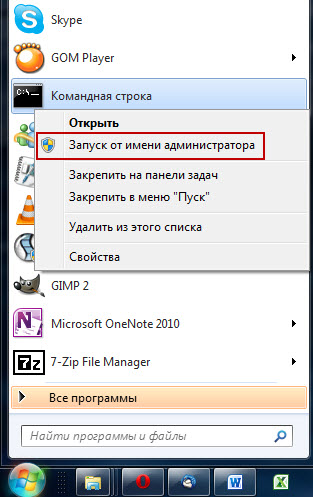

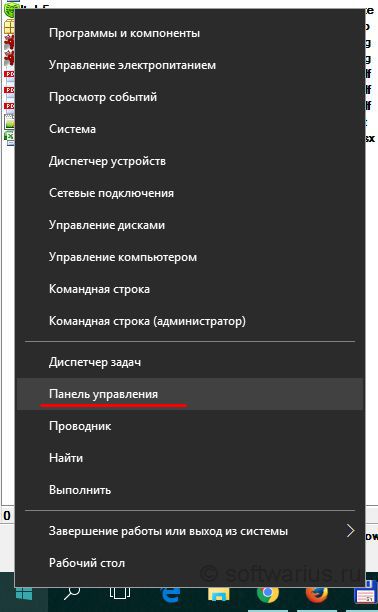

Рисунок 2 — Запуск командной строки от имени администратора из контекстного меню

Это обусловлено тем, что при включенном контроле учетных записей администратор и пользователь поставляются «в одном флаконе». У административной учетной записи есть все необходимые права, но когда UAC включен, абсолютно все задачи запускаются с правами обычного пользователя. И происходит это до тех пор, пока для продолжения работы не потребуются полные права администратора. Именно в этот момент и появляется запрос контроля учетных записей, который служит сигналом о том, что программе необходимы административные полномочия. Когда UAC включен, вся разница между работой администратором и обычным пользователем сводится к тому, что в первом случае для продолжения работы вам достаточно нажать кнопку «Да», а во втором – потребуется ввести пароль любого имеющегося в системе администратора.

Рисунок 3 — Командую строку от имени администратора запускают: администратор (слева) и обычный пользователь (справа)

Мимо контроля учетных записей, выдающего предупреждения, не проскочит ни одна программа, требующая полных прав, а предупрежден – значит вооружен, в чем и состоит информационная задача уведомлений UAC. При повседневных же действиях нажать кнопку «Да», конечно, быстрее, чем вводить пароль каждый раз, поэтому постоянная работа с ограниченными правами менее комфортна и при этом не обладает значительными преимуществами с точки зрения безопасности.

А вы настоящий суперадмин?

Регулярно читая форумы Windows Vista и Windows 7, я обратил внимание, что некоторые пользователи мотивируют отключение контроля учетных записей тем, что хотят быть полными хозяевами своей системы. Другими словами, им претит тот факт, что запись в корень системного диска или папку Windows сопряжена с дополнительными действиями, а запросы контроля учетных записей вызывают страшную аллергию.

На одну полку с ними можно поставить поклонников популярной мифологии о всемогуществе встроенной учетной записи «Администратор», чье единственное отличие от остальных администраторов в том, что на нее по умолчанию не распространяется UAC. В реальности отключение контроля учетных записей в панели управления уравнивает всех администраторов

Рисунок 5 — Чтобы настроить недоступные параметры, придется нажать ссылку со щитом

Однако такие «хитрости» в панели управления встречаются нечасто, что позволяет администратору беспрепятственно настроить множество параметров системы.

Современные программы

У Microsoft есть рекомендации не только для пользователей, но и для разработчиков программ. Применительно к UAC один из главных советов – это хранение настроек программы и предпочтений пользователя только в расположениях, где для записи не требуются права администратора. В таком случае они нужны только при установке программы, если производится запись в системные папки (например, Program Files) и регистрация компонентов в системе. Конечно, при этом выводится запрос контроля учетных записей.

Но в дальнейшем все пользовательские данные и параметры программы хранятся в профиле, в папке %userprofile%\appdata. Там вы найдете папки с данными установленных у вас программ, которые не требуют прав администратора для работы.

Рисунок 6 – Современные приложения хранят пользовательские данные только в вашем профиле

Наличие трех папок объясняется так:

- Roaming – в корпоративной среде данные из этой папки следуют за пользователем при использовании перемещаемых профилей;

- Local – данные, объем которых слишком велик, чтобы перемещать их вместе с профилем;

- LocalLow – данные, записанные процессами с низким уровнем целостности, т.е. возможности которых по внесению изменений в систему максимально ограничены.

Как я говорил выше, с момента выхода Windows Vista множество приложений уже учитывает контроль учетных записей, и для работы им не требуются полные права администратора. На самом деле, многим приложениям они не нужны даже для установки, и в этом случае разработчикам нет особого смысла требовать прав на запись в папку Program Files. Я думаю, что некоторые авторы программ делают это просто по инерции, в то время как другие уже перестроились.

Рисунок 7 – Поскольку для установки приложения не требуются права администратора, сразу предлагается поместить его в профиль

С новыми программами все довольно просто, но нередко в арсенале обнаруживаются приложения, не вполне приспособленные для работы с контролем учетных записей. Дальше я расскажу, что для решения этой проблемы сделали в Microsoft, и что можете сделать вы.

Старые приложения

Старые приложения – это не только те, что давно не обновлялись, но и те, что подразумевают наличие у пользователя прав на беспрепятственную запись в системные папки и разделы реестра. Как это ни странно звучит, при включенном контроле учетных записей совместимость старых приложений с Windows 7 и Windows Vista улучшается. Это происходит потому, что UAC позволяет компенсировать недостаток прав на запись в системные расположения при работе администратором и обычным пользователем.

Виртуализация файлов и реестра

Разработчики UAC сразу понимали, что старые приложения уже не научатся хранить данные в профиле, а будут пытаться записывать их в папки Program Files или Windows (хотя последнее было дурным тоном еще в ХР). Как я говорил выше, при включенном UAC даже у администратора приложения запускаются с обычными правами, что означает отсутствие разрешений на запись в системные расположения.

Решение было придумано оригинальное – система делает вид, что программе разрешена запись, а на самом деле перенаправляет файлы в профиль, либо записывает параметры реестра в специальный раздел.

В дальнейшем программа продолжает обращаться к этим данным, даже не подозревая об их реальном расположении. Так в Windows Vista появилась виртуализация папок и системного реестра, которую унаследовала и Windows 7.

Несмотря на недетский возраст этой технологии, о ней слышали немногие. Это мы выяснили в конкурсе на знание Windows 7, который проходил в конце 2009 года на OSZone.net. Там был задан вопрос о кнопке «Файлы совместимости» в проводнике, и подавляющее большинство участников ответило, что такой кнопки в Windows 7 не существует.

Между тем, именно с помощью этой кнопки вы можете увидеть папки, в которые программы пытались записать данные, не имея на то разрешения. Это может вам пригодиться, если вы захотите вручную сделать резервную копию настроек программы или данных, которые она сохранила.

Рисунок 9 – Чтобы сохранять или изменять файлы в системных папках, «Блокнот» нужно запускать от имени администратора

Собственные программы Microsoft, конечно, спроектированы для работы обычным пользователем, поэтому они знают, что делать при отсутствии прав. Теперь возьмите, скажем, текстовый редактор , в котором не предусмотрено такое сообщение, и попробуйте сделать то же самое. Вместо папки Windows файл будет сохранен в виртуальном хранилище, и в дальнейшем «обманутый» Akelpad будет видеть его именно в папке Windows (а блокнот – нет, ведь он туда ничего не записывал).

Рисунок 10 — Akelpad открывает «свой» файл из папки Windows (слева), хотя он расположен в виртуальном хранилище (справа)

Теперь понятно, откуда взялся Archive.zip в корне виртуального хранилища. Я создал его в корне системного диска архиватором 7-zip, причем неважно, из контекстного меню, либо просто запустив программу с обычными правами. Система позволила выполнить операцию, но сохранила файлы в профиль.

Виртуализация реестра происходит аналогично. Например, при попытке записи в HKEY_LOCAL_MACHINE\Software\ProgramName происходит перенаправление в раздел HKEY_USERS\

Виртуализация файлов и реестра распространяется только на 32-разрядные приложения с графическим интерфейсом, т.е. службы не виртуализируются.

При чем тут UAC?

С помощью виртуализации файлов и реестра обеспечивается совместимость со старыми приложениями, и в первую очередь она нацелена на работу с правами обычного пользователя. Если UAC отключен, администратор не заметит разницы, поскольку права на запись в Program Files у него есть. А вот обычных пользователей старая программа может огорчить очень быстро, ведь прав на запись в системные расположения нет (хоть с UAC, хоть без него), а перенаправить данные уже некому. Программа «ломается», т.е. скорее всего, выводит сообщение из разряда «отказано в доступе».

При чем тут безопасность?

Представьте, что вредоносная программа скрытно пытается осуществить запись в системную папку или раздел реестра. Раз она это делает, безопасность вашей системы уже отчасти скомпрометирована – программа проникла на компьютер, а антивирус на нее до сих пор не среагировал.

Благодаря виртуализации, ущерб не простирается дальше прав обычного пользователя. Другими словами, действие вредоносного кода ограничивается профилем, т.е. не распространяется на системные файлы и параметры.

Аналогично работает и защищенный режим в Internet Explorer, о котором речь шла в третьей статье серии. И хотя виртуализация UAC не задействуется для этого режима, ему необходим включенный контроль учетных записей.

Таким образом, контроль учетных записей повышает не безопасность, а устойчивость системы к заражению. Главное — вы не теряете над ней контроль, а в этом случае намного проще устранить любую проблему.

Виртуализация файлов и реестра помогает в тех случаях, когда приложение запускается с обычными правами (т.е. без запроса UAC), но в процессе работы нуждается в правах администратора и при этом не умеет их запрашивать. Существуют программы, которые уже при запуске проверяют наличие прав на запись в собственную папку.

Когда они установлены в Program Files, права на запись отсутствуют, поэтому при запуске появляется запрос UAC. В этом случае можно попробовать заставить программу идти в ногу со временем, установив ее в профиль. Альтернативный вариант – это получение полных прав на папку программы, что может оказаться быстрее переустановки в профиль.

Кстати, все свои портативные приложения, которые по своей природе хранят настройки в собственной папке, я держу именно в профиле. Причем это даже удобнее, чем класть их в Program Files, поскольку не задействуется виртуализация, отделяющая настройки программ от их расположения.

Впрочем, иногда у программ, старых и новых, есть совершенно оправданные причины для доступа к системным файлам и параметрам, поэтому ни виртуализация, ни наличие полных прав на папку программы не поможет избежать запроса. Дальше речь пойдет о программах для изменения системных параметров.

Системные утилиты

Есть особая категория программ, назначение которых как раз в том, чтобы отображать или изменять системные параметры, поэтому им обязательно нужны полные права. И если вы любите «поковырять» систему, с запросом UAC будете сталкиваться довольно часто. В зависимости от цели программы, вы будете видеть запрос контроля учетных записей при каждом ее запуске, либо только при выполнении действий, которые требуют наличия полных прав.

Рисунок 12 – Из заголовка командой строки понятно, с какими правами она запущена (слева с обычными правами, справа – от имени администратора)

К сожалению, заранее не всегда известно, что для выполнения команды нужны права администратора, и тогда приходится перезапускать командную строку и заново вводить команду, а это — лишние действия. Можно немного схитрить, разместив в системной папке утилиту elevate , которая позволяет запросить повышение прав для программ из командной строки, которая запущена с обычными правами.

Рисунок 13 – С помощью утилиты elevate для команды запрашивается повышение прав

Запрос контроля учетных записей при этом все равно появится, но время все-таки экономится, т.к. не надо запускать новую командную строку от имени администратора и повторно вводить команду. Достаточно нажать стрелку вверх (повтор команды), затем клавишу Home (переход к началу строки) и ввести elevate /k. Конечно, это полумера, но если вы часто работаете с командной строкой, эту утилиту стоит иметь в арсенале.

И раз уж речь зашла о командной строке, нельзя обойти вниманием скрипты, которые также часто приходится запускать с повышенными правами. В контекстном меню Windows 7 возможность запуска от имени администратора предусмотрена только для скриптов командного интерпретатора, т.е. для bat и cmd. Однако с помощью набора утилит Elevation PowerToys можно расширить список, добавив туда WSH и PowerShell, а также возможность запуска скриптов от имени другого пользователя, включая систему.

Наконец, существует способ, который позволяет сразу запускать с полными правами не только командную строку, но и любую программу без всякого запроса UAC.

Запуск программ без запроса UAC

Достаточно поработать с контролем учетных записей пару недель, чтобы определить список приложений, при запуске которых появляется диалоговое окно UAC. Для каждого из них можно создать ярлык, который будет запускать программу без всякого запроса. Можно также создать ярлык для командной строки и/или диалогового окна «Выполнить», откуда любые задачи уже будут выполняться с полными правами администратора.

Это реализуется с помощью планировщика задач, который позволяет запускать задания с наивысшими правами, которыми наделен пользователь. Когда программу запускает администратор, она сразу получает полные права, поэтому запрос не выводится (потолком обычного пользователя остаются ограниченные права, конечно). Данный способ во всех подробностях описан моим коллегой, и там даже есть утилита, с помощью которой можно создавать такие ярлыки перетаскиванием обычных ярлыков программ. Конечно, можно выполнять приложения и автоматически при запуске системы, если сразу указать это в планировщике или поместить созданный ярлык в автозагрузку.

Заключение

Как видите, можно организовать свою повседневную работу в Windows 7 так, что контроль учетных записей будет почти незаметен, даже если вы любите повозиться с системой. При ее настройке из панели управления контроль UAC практически не докучает, благодаря изменениям, произошедшим в Windows 7. В помощь любителям командной строки есть утилиты, упрощающие запуск команд и скриптов от имени администратора, а запуск любых программ без запроса можно настроить с помощью планировщика задач.

Конечно, если вы ежедневно устанавливаете несколько приложений, вы будете видеть запросы UAC чаще. Но для экспериментов и подбора подходящих программ лучше всего подходят виртуальные машины, а там контроль учетных записей можно и отключить.

Я свел в одну таблицу все описанные в этой статье средства, которые помогут вам ускорить работу в системе с включенным контролем учетных записей.

| Действие | Средство для повышения удобства работы |

|---|---|

| Настройка в панели управления | Не требуется |

| Настройка системными утилитами | |

| Запуск и работа старых приложений |

|

| Работа в командной строке |

|

| Запуск скриптов |

|

| Подбор и тестирование приложений | Виртуальная машина |

Доброго времени суток, уважаемые читатели!

Контроль учётных записей — это системный компонент Windows, который впервые появился еще в Висте, пережил испытание временем, поскольку и в Windows 10 он также присутствует. Многим пользователям не нравилась высокая назойливость окошка с просьбой разрешить внесение изменений на компьютере при установке любой программы. Поэтому чаще всего пользователи спрашивают, как отключить Контроль учетных записей Windows или UAC.

Что такое UAC и зачем он нужен?

UAC (User Account Control) или Контроль учетных записей пользователей впервые появился в Vista и мигрировал оттуда во все последующие версии Windows. Его идея состоит в том, чтобы предотвращать несанкционированные изменения на компьютере без ведома пользователя. Разумеется, это сделано для повышения безопасности системы, уменьшения рисков заражения от вирусов. Это не панацея от всех бед, но включенный UAC устанавливает дополнительную линию обороны вашей системы и повышает защищенность, дополнительно ко всем остальным средствам защиты (антивирус, файерволл…)

Окошко уведомления выводится при попытке внесения изменений, которые требуют прав администратора, например, установка новой программы в Program Files. Если вы администратор то достаточно нажать Ок. Если у вас учетная запись обычного пользователя, то появится уведомление с предложением ввести пароль администратора для продолжения установки. Причем права администратора выдаются пользователю только на время установки программы, после завершения установки права отбираются.

Как отключить UAC?

Для доступа к окну настройки UAC, откуда этот контроль можно отключить, есть несколько путей. Опишу некоторые из них.

Первый — это просто совершить действие, которое вызовет уведомление. Например, запустить какую-либо программу-дистрибутив, скачанную недавно из интернета, даже если вы ее уже успели установить. Появится окно уведомления с запросом, где вам следует нажать на маленькую незаметную ссылку внизу справа под названием Настройка выдачи таких уведомлений.

Второй — поиск Windows. Нажмите на значок лупы справа от Пуска либо нажмите комбинацию клавиш Win+S. И в поиске снизу введите либо ‘uac ‘ либо начните вводить ‘контроль ‘. Сверху отобразится лучшее соответствие в виде пункта Изменение параметров контроля учетных записей . Нажмите его мышкой или клавишей Enter.

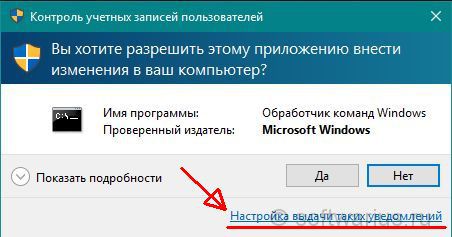

Еще один способ — контекстное меню Пуска. Нажмите правой кнопкой на кнопке Пуск и выберите Панель управления.

В панели управления измените режим просмотра на Крупные или мелкие значки и выберите пункт Учетные записи пользователей.

Когда мы добрались до настройки уведомлений, ползунок по умолчанию стоит на уровне 3. Переведите его в самое нижнее положение (никогда не уведомлять). Нажмите ОК.

Все, мы только что отключили UAC в Windows 10. И перезагрузки при этом не требуется, в отличие от Windows 7, например.

Как включить UAC обратно? Точно так же. Передвиньте ползунок на любой из трех уровней в настройках, кроме самого нижнего. Каждый из них будет означать включение UAC снова.

Если вы не против UAC, но затемнение рабочего стола при показе уведомления занимает много времени, попробуйте передвинуть ползунок на второе положение снизу:

А по каким причинам вы отключаете UAC на своем компьютере? Раздражает излишняя назойливость, частое появление? Поделитесь в комментариях.

Вступление: одной из последних основных особенностей, присутствующих в Windows Vista, является User Access Control (контроль учетных записей пользователей– UAC). В данной статье Скотт Лоуи (Scott Lowe) дает подробный обзор UAC и рассказывает о том, как поменять параметры его работы.

Рекламный анонс Microsoft уделил значительное внимание новой особенности в системе безопасности, имеющейся в Windows Vista. С точки зрения перспектив для пользователя, одна из таких особенностей, а именно User Access Control (контроль учетных записей пользователей – UAC), вероятно, самое примечательное улучшение. UAC – это механизм, с помощью которого пользователи (и даже администраторы) могут выполнять простые задачи Windows, пользуясь неадминистративными правами, или решать их, являясь обычными пользователями. До выполнения административных заданий, пользователи должны активно подтвердить действия, которые могут стать потенциально опасными для компьютера.

В этой статье я дам вам подробное описание внутренней работы UAC, и покажу некоторые шаги, посредством которых вы сможете изменить характер работы данной новой особенности.

Внутренняя работа UAC говорит многое о том, каким образом данная особенность защищает ваш ПК. Сначала поговорим о том, что послужило толчком для разработки UAC.

Проблема: Windows XP и автоматические установки

В до-Vist’овых версиях Windows, помимо входа в систему, пользователю давался пароль доступа. Пользователь, не обладавший административными правами, получал возможность доступа в область ресурсов, которые не требовали наличия прав администрирования. Пользователям, являвшимся членами административной группы, давалась возможность пользоватся всеми имеющимися на локальном компьютере ресурсами.

С точки зрения простоты использования, данный уровень авторизации был прекрасным. Но все же, с точки зрения безопасности он был не так уж и хорош, даже для ИТ-профессионалов. Представьте себе потенциал для попутной инсталляции шпионского программного обеспечения. Попутная инсталляция происходит тогда, когда вы посещаете, случайно или намеренно, сайт, содержащий вредоносный код, о котором у вас не никакого представления. Последние два года шпионские сканеры значительно повышали свои возможности, но пока еще на рынке не появлялось универсального решения, которое бы защитило от всех известных угроз. Даже если бы такой продукт и существовал, все равно возникали бы проблемы угроз неизвестной природы. Новое шпионское программное обеспечение дает знать о себе каждый день, и для разработчиков требуется значительное время для выявления этих новых неприятностей и обновления своей продукции.

Если вы зашли в Windows XP в качестве пользователя, наделенного административными привилегиями, в тот момент, когда возникает эффект «попутности», шпионское программное обеспечения устанавливается на вашу машину, при этом вы ничего не замечаете. Данное шпионское программное обеспечение может принимать любую форму, начиная с простого, казалось бы, безобидного инструмента перехвата вводимой с клавиатуры информации, который запоминает все, что вы печатаете, и отправляет результаты в заранее заданный адрес. На определенном этапе вы могли бы прикрыть «черный ход», который позволяет взломщику проторить свою дорожку к вашей системе и сделать свое черное дело.

Хуже того, чем глубже внедрено шпионское программное обеспечение в вашу систему, тем сложнее его оттуда выкурить. Это может повлечь за собой полную переустановку системы, на что понадобятся часы работы.

Примечание: когда вы устанавливаете Windows XP, мастер настройки наделяет административными правами все локальные учетные записи.

Ну, вы, разумеется, можете сказать, что все это вам давно известно; однако в организации, где вы работаете, вы вынуждены позволять пользователям заходить в качестве локального администратора по разным причинам. К примеру, многие пользователи (имеющие возможность управления) считают важным то, что у них имеется возможность установки нового приложения на своем компьютере. По несчастью, они зачастую правы. Занятие бизнесом в Сети часто предполагает необходимость установки новых эллементов ActiveX контроля или иного типа приложений. Конечно, это – не самый лучших выход, но лучше позволить людям заниматься своими прямыми обязанностями, чем платить им за просиживание штанов и поплевывание в потолок, оставив все на откуп ИТ.

Решение проблемы: Windows Vista и UACВведение Windows Vista´ой UAC предназначено для укрощения чудовища и возврату от хаоса к порядку. В Vista, когда пользователь с административными правами активизируется в системе, он получает не один, а сразу два типа доступа: административный доступ и пароль доступа обычного пользователя. Пароль обычного доступа используется для запуска ПК. Конечный результат заключается в том, что администратор запускает систему с более ограниченными правами, чем теми, которые бы он мог получить при входе в Windows XP. Пока существует потребность, второй доступ – уже с административными правами – не используется.

Случается ситуация, когда, например, пользователь с правами администрирования запускает программку панели управления и пытается изменить настройки. Тогда UAC от Windows Vista блокирует окно, показывая, что для продолжения необходимо разрешение. Когда вы выбираете разрешение использования административных действий, применяя административный доступ, вы даете разрешение, которое позволяет приложениям работать с более широкими привилегиями. Картинка A показывает вам стандартное диалоговое окно UAC. Если вы хотите разрешить действие, нажмите кнопку Continue (продолжить).

Картинка A

UAC спрашивает, собираетесь ли вы продолжать выполнение действия.

Если вы видели рекламные ролики «Mac против PC» на вебсайте Apple, то поняли, что это диалоговое окошко является предметом споров между PC и Mac, при этом система безопасности в PC отстает от аналогичной в Mac. На самом же деле, ситуация не настолько плоха. Действительно, хотя время от времени это выводит из себя, но ситуация складывается более благоприятно, поскольку новая система подает визуальную команду о том, что что-то происходит, давая, таким образом, пользователю возможность отменить действие.

Раздражение – это один из результатов, от которого я помогу вам избавиться, дав описание в этой статье. Я покажу, как отключить UAC, и как сделать так, чтобы специальные приложения всегда работали в усиленном режиме.

Полное отключение UACСделаю небольшое вступление к этому разделу: не рекомендую вам совершать это действие, даже на своем собственном компьютере. Насколько сильно я ненавижу разрешение этого действия, даже когда читаю проповеди об опасности "случайного нажатия кнопок" на блокировках, результатом чего становится запуск шпионского программного обеспечения, которое преследует студентов и пользователей, настолько сам иногда забываю свои собственные рекомендации. Прошлым летом, когда я торопился выполнить одно из заданий, у меня вышло, как сперва показалось, системное диалоговое окно, и я нажал кнопку OK. Как только я отпустил кнопку мыши, я осознал, что "кнопка OK", которую я только что нажал, являлась блокиратором веб-сайта. Спустя всего лишь несколько часов моя система была заражена шпионским ПО.

Какой урок отсюда следует извлечь: даже те из нас, кто поступает так во имя жизни, сами падают жертвами шпионского ПО. При наличии UAC, возникает, по крайней мере, еще один барьер между нами и ними.

Но если вы считаете, что UAC сильно изнуряет, вы можете отключить его и продолжать работать дальше. Существует несколько способов отключения UAC. Я покажу вам, как сделать это, воспользовавшись Control Panel (панелью управления), Registry Editor (редактором регистра), и Group Policy (групповыми политиками).

Все решения, которые даются в данной статье, требуют того, чтобы вы вошли в систему в качестве пользователя, обладающего административными правами. Однако для большинства решений вы не можете воспользоваться учетной записью локального администратора. Данная учетная запись не допускает применения административного подтверждения. Воспользуйтесь другой учетной записью, а именно запись участника локальной административной группы.

1. Отключение UAC с помощью MSConfig

В новых машинах для изменения режима работы UAC, вы можете воспользоваться MSConfig:

- Перейдите в Start (старт)| All Programs (все программы)| Accessories (стандартные)| Run (выполнить).

- В окошке Run (выполнить) впечатайте "msconfig", затем нажмите .

- Из окошка System Configuration (конфигурация системы), выберите вкладку Tools (сервис), как показано на картинке B.

- В колонке Tool Name (название средства), найдите опцию Disable UAC (отключить контроль учетных записей (UAC)).

- Нажмите кнопку Launch (запуск).

- Перезагрузите систему.

Вкладка инструментов в окне System Configuration (конфигурации системы).

2. Отключение UAC через Панель Управления

Если вы работаете на нескольких машинах, самый простой способ деактивировать UAC – отключить это свойство через Control Panel (панель управления). Для достижения данной цели сделайте следующие шаги:

3. Отключение UAC через Редактор РеестраТретий способ отключить UAC подразумевает использование редактора реестра. Изменяя специальные ключи на каждом компьютере Vista, вы можете отключить UAC. Вот шаги для этого действия:

- Запустите Registry Editor (редактор реестра).

- Найдите в поиске следующий ключ: HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Policies System.

- Измените значение записи EnableLUA на "0". Если даже вы хотите вновь активировать UAC, следуйте этим инструкциям, однако измените значение записи EnableLUA на "1". Смотрите картинку E, чтобы увидеть изображение на экране.

- Когда вы все сделали, перезапустите компьютер для активации изменений в настройках.

Ключ EnableLUA в Registry Editor (редакторе реестра). 4. Управление/отключение UAC через Групповые политики

Если в вашем распоряжении много компьютеров, и вы хотите изменить режим работы UAC на всех машинах, самым лучшим способом станет использование Group Policy (групповой политики). Метод Group Policy (групповой политики) также является наиболее гранулированным и дает вам возможность установить самые разные параметры, касающиеся UAC. Я покажу вам, как сделать это, воспользовавшись административным инструментом локальной групповой политики.

- Перейдите в Start (пуск)| All Programs (все программы)| Accessories (стандартные)| Run (выполнить).

- В окне Run (выполнить), напечатайте "secpol.msc" и нажмите .

- Когда контроль учетных записей пользователя сделает запрос на разрешение продолжить работу, нажмите кнопку Continue (продолжить).

- Найдите Computer Configuration (конфигурация компьютера)| Windows Settings (установки Windows)| Security Settings (настройки безопасности)| Local Policies (локальные политики)| Security Options (настройки безопасности). Вы увидите экран, показанный на картинке F.

- Выберите объект групповой политики, который вы хотите изменить, и смените настройки до необходимых значений. Данный внизу список показывает вам все настройки групповых политик, связанных с контролем доступа пользователя.

Редактор объектов групповых политик.

Существует ряд опций, связанных с контролем доступа пользователя:

Контроль учетных записей пользователя: режим работы расширенной подсказки для встроенной учетной записи администратора – данная установка влияет на режим работы UAC при использовании встроенной учетной записи администратора.

- Активирован: при запуске приложения, которое требует административных прав, встроенная учетная запись администратора окажет воздействие на UAC.

- Отключен (по умолчанию): встроенная учетная запись администратора запустит все приложения без последующих подсказок.

Контроль учетных записей пользователя: подсказка для администраторов в режиме Admin Approval Mode (режим подтверждения администратором) – данная настройка влияет на то, что происходит, когда администратор (помимо встроенной учетной записи администратора) запускает привилегированное приложение.

- Принимать без подсказки: это – самая опасная установка, и ее необходимо применять исключительно в безопасном окружении. Приложения с ограничениями запускаются с административными правами без чьего-либо вмешательства.

- Подсказка для паролей: пользователю дается подсказка дать имя пользователя и пароль для пользователя с административными правами.

- Подсказка для дачи разрешения (по умолчанию): это – нормальный режим работы для UAC, и он запрашивает пользователя (допуская, что пользователь обладает административными правами) дать разрешение или запретить запуск приложения с административными правами.

Контроль учетных записей пользователя: режим работы улучшения подсказки для обычных пользователей – данная установка определяет то, что происходит, когда обычный пользователь пытается запустить привилегированное приложение.

- Подсказка для паролей (по умолчанию для домашних версий): для пользователя дается подсказка дать имя пользователя и пароль для пользователя с локальными административными правами.

- Автоматическое отклонение запросов на установке (установлен по умолчанию в корпоративных выпусках): пользователи будут получать сообщения, говорящие о том, что доступ к приложению был отклонен.

Контроль учетных записей пользователя: определение инсталляции приложений и подсказка по установке – что ответит система UAC на запрос об установке новых программ?

- Включен (по умолчанию для домашних выпусков): установки приложений, которые требуют административных привилегий, запустит подсказку UAC.

- Отключен (по умолчанию для корпоративных выпусков): поскольку многие инсталляционные приложения управляются через групповые политики, пользовательское вмешательство и подтверждение не требуется.

Контроль учетных записей пользователя: запуск только тех выполняемых модулей, которые разрешены и подтверждены – требуют ли выполняемые приложения подтвержденной сертифицированной цепочки PKI (инфраструктуры открытых ключей)?

- Включен: требует того, чтобы приложение имело разрешенную сертифицированную цепочку PKI (инфраструктуру открытых ключей) до того, как ей будет дано разрешение на запуск.

- Отключен (по умолчанию): не требует того, чтобы приложение имело согласие на запуск.

Контроль учетных записей пользователя: только запуск приложений UIAccess, которые установлены в безопасном месте – приложения, которые требуют выполнения с интегрированным уровнем UIAccess, должны находиться в безопасной зоне системы.

- Включен (по умолчанию): приложение с интегрированием UIAccess будет запускаться только тогда, когда оно находится с защищенной зоне системы.

- Отключен: приложение с интегрированием UIAccess будет запускаться вне зависимости от расположения выполняемых программ.

Контроль учетных записей пользователя: запускать всех администраторов в режиме Admin Approval Mode (режим подтверждения администратором) – запуск всех пользователей, включая администраторов, в качестве обычных пользователей. Это эффективно включает либо выключает UAC. Если вы меняете данную установку, вам придется перезапустить систему.

- Включен (по умолчанию): режим Administrative Approval Mode (административное подтверждение) и UAC включен.

- Отключен: отключить UAC и Admin Approval Mode (режим административного подтверждения).

Контроль учетных записей пользователя: включить режим безопасной работы ПК, когда приходит подсказка о загрузке – Когда UAC включен, при этом выходит подсказка о загрузке, смените Windows Vista на безопасный режим в противоположность стандартному пользовательскому режиму.

- Включен (по умолчанию): запросы по загрузке нацелены на безопасную работу ПК.

- Отключен: запросы по загрузке нацелены на стандартную работу ПК.

Контроль учетных записей пользователя: виртуализирует сбои записи в файлы и в реестр для каждого пользователя – данная настройка включает перенаправление ошибки записи устаревших приложений в определенные места в реестре и файловой системе, ослабляя влияние этих приложений, которые издавна запускались с правами администраторов и приложений для доступа к %ProgramFiles%, %Windir%; %Windir%system32 или HKLMSoftware. Вкратце, этот ключ помогает поддерживать фоновую совместимость с устаревшими приложениями, которые не желают запускаться в качестве стандартного пользователя.

- Включен (по умолчанию): приложения, записывающие данные в защищенные зоны, будут перенаправляться в другие места.

- Отключен: приложения, записывающие данные в защищенные зоны, дадут сбои в работе.

Выборочное отключение User Access Control (контроля доступа пользователя)

Не все приложения помечены таким образом, чтобы запускать предостережение UAC при своей загрузке. Тем не менее, многие приложения требуют запуска с включенными административными правами, чтобы достичь должного уровня работы. Для того, чтобы уладить такой положение, вы можете пометить приложение так, чтобы оно загружалось с административными правами всякий раз, когда оно выполняется. Для того, чтобы было именно так:

- щелкните правой кнопкой мышки на запускаемых программах, связанных с приложениями;

- в кратком меню выберите опцию Properties (свойства);

- на страничке свойств выберите ярлык Compatibility (совместимость);

- под шапкой Privilege Level (уровень привилегий) выберите флажок, следующий за "Run this program as an administrator" (запустить данную программу в качестве администратора), как показано на картинке G;

- нажмите OK.

Закладка совместимости приложений.

Для ряда приложений опция "Run this program as an administrator" (запуск программы в качестве администратора) может быть недоступна. Для этого существует ряд причин:

- вы не зашли в систему в качестве пользователя с административными правами;

- приложение не может быть запущено с загружаемыми правами;

- приложение является частью операционной системы. Приложения ОС не могут быть изменены таким образом.

UAC может и несет в себе элемент занудства, когда дело касается вопроса безопасности системы, но он незаменим, когда встает вопрос о необходимости обеспечения безопасности системы, особенно для пользователей домашних компьютеров. Пользователи Mac и Linux долгое время имели дело со схожими базовыми схемами безопасности, однако для пользователей Windows ситуация складывается по-новому. Как только пользователи Windows привыкнут к новизне, они по достоинству оценят дополнительную безопасность.