Браузеры без webrtc. Что такое WebRTC и чем он опасен? Как отключить webrtc. Как WebRTC обнаруживает мои IP-адреса

Следующий скрин говорит о том, что в вашем браузере включена функция WebRTC. Кроме этого, сайт предоставляет и другую интересную информацию.

Как отключить WebRTC?

Из всех современных браузеров лучше всего поддается дрессировке Firefox. И в данном конкретном случае Firefox показал себя с лучшей стороны, давая возможность пользователю не используя сторонние дополнения, с помощью скрытых настроек отключить WebRTC.

Отключение WebRTC Firefox

Для отключения в браузере Firefox необходимо ввести в адресной строке команду about:config , после чего появится это сообщение.

Нажимаем на кнопку «Я обещаю…» и продолжаем дальше.

В окне настроек, в строке поиска (не в адресной строке!), как это показано на скрине ниже вводим команду media.peerconnection.enabled . Появится необходимая нам строка. Нажмем на нее правым шелчком мышки и в выпадающем меню выберем первый пункт «Переключить «.

После переключения в поле «Значение» вы должные увидеть параметр «False «. Теперь закрываем это окно и перегружаем браузер.

Еще один способ, это установить специальное расширение Disable WebRTC . Но я предпочитаю и вам советую выполнить эту операцию самим. Не люблю устанавливать программы на компьютер тем-более в браузер.

Есть еще более простой способ - скачать утилиту ConfigFox, которая кроме данной операции может значительно улучшить конфиденциальность и анонимность браузера Firefox. Об этой программе мы писали в статье «Настройки безопасности Firefox «. Я очень рекомендую использовать данную утилиту всем пользователям браузера Mozilla Firefox. Программа не устанавливает себя в браузер, а просто позволяет изменять файл настроек.

Отключение WebRTC Chrome

В браузере Google Chrome все немного сложнее. В Хроме нет возможности отключить данную функцию в самом браузере. Для этого необходимо скачать специальное дополнение, называется оно WebRTC Block. Скачать и установить дополнение вы можете по этой прямой ссылке. Мы не тестировали данное расширение и гарантий дать никаких не можем.

Также существует дополнение ScriptSafe , которое тоже может помочь в решении данной проблемы. На мой взгляд это лучший способ решить проблему WebRTC в Хроме.

С этим расширением неопытному пользователю будет сложнее, но если вы из продвинутых, то очень советую в нем поковыряться.

Если вам известны другие способы решения данной проблемы в браузере Хром, напишите в комментариях.

Отключение WebRTC Opera / Яндекс Браузер

Для браузера Opera есть несколько плагинов: WebRTC Leak Prevent и WebRTC Control . Лично не проверял пробуйте и пишите, что помогло, а что нет.

В заключение хочу сказать, что на данный момент не существует надежного сто процентного способа отключить WebRTC в Chromium браузерах таких как: Chrome, Yandex, Opera и т.д. Поэтому я советуют всем, кто использует VPN и кому важна анонимность, временно прекратить пользоваться этими браузерами. Я думаю в скором будущем, эта дыра будет закрыта и вы сможете вернутся к ним. А пока можете временно переехать на Firefox.

На этом все. В следующих статьях будем говорить об анонимности и надежности VPN и публичных Proxy. Будет весело, будем ломать стереотипы. Вам это понравится;)!

Сегодня я хочу затронуть ныне утихшую тему, а именно WebRTC. Я не буду рассказывать как его заблокировать. Для этого есть много различных плагинов и способов вручную его отключить.

Данная статья посвящена людям которым WebRTC нужен во время «работы» или же не хочет злить сайты выключенным плагином. Речь в данной статье пойдет об обмане WebRTC.

Ну чтож. Начнем.

Для этого нам нужно иметь:

Виртуалку на Windows XP, 7, 8, 8.1.

ВПН(если он есть) должен быть на основной машине(на виртуалке только туннели или носки).

И настроенный фаервол.

Настройка поделена на несколько частей.

ЧАСТЬ ПЕРВАЯ: УСТАНАВЛИВАЕМ И НАСТРАИВАЕМ ФАЕРВОЛЛ

- Топаем в панель управления.

- Нажимаем на «Advanced settings».

- Далее нажимаем на «Windows Firewall Properties».

- Далее во всех трех вкладках указываем в «Outbound connections: Block».

- Далее идем в Outbound Rules и нажимаем на New Rule.

- Выбираем «Program».

- Указываем приложение которое должно выходить в сеть(Bitvise, proxyfier).

- Указываем «Allow the connection».

- Далее задаем название сети и закрываем настройку.

Пробуем подключиться к интернету в нашем случае при помощи «Bitvise» и туннелей.

Если все сделали верно то WebRTC укажет нам только внутрисетевой IP без внешнего.

- Если это так то все отлично. Теперь надо, что бы WebRTC показал нужный нам IP.

НАСТРОЙКА ДЛЯ WINDOWS XP

Небольшой апдейт. У кого Windows XP адаптер замыкания на себя можно установить так:

support.microsoft.com/en-us/kb/839013/ru

На русском

support.microsoft.com/en-us/kb/839013

На английском

- Теперь нам нужно создать адаптер замыкания на себя что бы обмануть WebRTC.Для этого идем в диспетчер оборудования и выбираем «Add legacy hardware» в менюшке «Action» предварительно нажав на раздел «Network adapters».

- Выбираем ручную установку.

- Выбираем «Network adapters».

- Выбираем «Microsoft» и выбираем «Microsoft Loopback Adapter».

- После установки идем в настройки этого адаптера. И указываем в его свойствах IP который показал нам Whoer.

Спойлер

- После сохраняем и запускаем коммандную строку.

В коммандной строке прописываем следющее:

1

Что бы узнать Default gateway вписываем в коммандную строку «ipconfig». Если строчка пустая ищите адрес шлюза в настройках сети виртуалки.

В моем случае я ввожу в коммандную строку

Route add 64.53.67.252 mask 255.255.255.255 192.168.111.2 metric 1

1

route add64.53.67.252mask255.255.255.255192.168.111.2metric1

- Если все ОК то коммандная строка так и ответит =)

Если вы получили ошибку с текстом «The requested operation requires elevation» то запустите командную строку от имени администратора.

- Удалить старое правило командой

1

route delete(адрестуннеля/носка)mask255.255.255.255(defaultgateway)metric1

- Задаете новое правило командой

1

route add(адрестуннеля/носка)mask255.255.255.255(defaultgateway)metric1

Указываете IP показанный во Whoer в адаптере

- Теперь топаем на Whoer.net.

Пару раз обновляем страницу и если все ок то будет следующее:

- Неверим своим глазам и идем проверять в другом месте.

diafygi.github.io/webrtc-ips/

Отключить WebRTC в Chrome можно с помощью приложения «WebRTC Leak Prevent», которое находится в Chrome Web Store. Что бы обмануть достаточно поднять второй NAT.

- Автоматическая замена. Проверял на Bitvise + Proxifier на трех туннелях и всегда менялся как надо. Но у меня не заработал с Proxifier Portable версией, крутил его по разному, а для plinkera лучше использовать именно его. У кого то также определял не тот адрес. Все индивидуально и зависит от настройки вашей системы.

скачать rghost.ru/8GmDcMhf7 - Автоматическая замена №2. Переделана уже имеющаяся программа с использованием другого способа подключения. Через Proxifier Portable уже синхронизировался с сайтом для чека адреса а также изменения его на сетевом адаптере. Тестировал три туннеля, на одном почему то определил не тот адрес, но в той же подсети.

скачать - Полуавтоматическая замена, ручками, но также в один клик. В моем случае подошел именно этот способ, поскольку до этого практически его и использовал, только редактируя два bat файла и вводя все вручную. Ну и нет синхронизации с сайтом, поэтому ничего доустанавливать не нужно, работа на своих уже настроенных клиентах.

@Echo off title WebRTC Changer echo Enter SSH IP: set /p ip=^> cls @Echo on netsh interface ip set address "lan" static %ip% 255.255.255.0 route add %ip% mask 255.255.255.255 192.168.1.1 metric 1 echo Complete! pause

WebRTC (сокращенно от Web real-time communications) – это технология, которая позволяет передавать аудио и видео потоковые данные между браузерами и мобильными приложениями.

Разработка этой технологии составляет конкуренцию Skype. WebRTC можно использовать для организации видеоконференций напрямую в браузере. Проект имеет открытый исходный код и активно продвигается компанией Google и в частности командой разработки браузера Google Chrome.

Браузеры пользователей благодаря технологии WebRTC могут передавать данные друг другу напрямую. WebRTC не нужен отдельный сервер, который бы хранил и обрабатывал данные. Все данные обрабатываются напрямую бразерами и мобильными приложениями конечных пользователей.

Технология WebRTC поддерживается всеми популярными браузерами Mozilla Firefox, Opera, Google Chrome (и всеми браузерами на базе Google Chrome), а также мобильными приложениями на базе Android и iOS.

Опасность WebRTC

Опасность технологии WebRTC заключается в определении вашего реального IP адреса. Так как подключение идет напрямую с другим пользователем, браузером, веб-сайтом или мобильным приложением, то настройки сети игнорируются. Для создания аудио и видеосвязи браузеры должны обменяться внешними и локальными IP адресами.

Анонимный VPN сервис решает данную проблему и скрывает реальный IP адрес. Максимум, что может быть обнаружено – это локальный IP адрес, присвоенный пользователю VPN сетью. Это не опасно, так как такие же локальные IP адреса будут показываться, если вы используете роутер для раздачи Интернета.

Если вы используете прокси, тогда WebRTC сможет определить ваш реальный IP адрес за прокси или IP адрес VPN сервера, если вы используете цепочку VPN + прокси.

WebRTC также определяет ваш реальный IP адрес при использовании сети Tor .

Самое лучшее решение – отключить технологию WebRTC, если вы этим не пользуетесь.

Как отключить WebRTC в браузерах

Быстрая навигация по этой странице.

Как отключить WebRTC в Mozilla Firefox

Браузер Mozilla Firefox - это единственный браузер, позволяющий отключить технологию WebRTC без установки дополнительных плагинов.

Ручная настройка

Если вы не используете технологию WebRTC, то можете полностью отключить ее. В случае, когда необходимо использовать WebRTC периодически удобнее .

Чтобы отключить технологию WebRTC в Mozilla Firefox необходимо в адресной строке браузера ввести следующий текст и нажать кнопку Enter.

About:config

Нажмите, кнопку Я принимаю на себя риск.

Выполните следующее:

- В поисковую строку введите текст и нажмите Enter. media.peerconnection.enabled

- Нажмите правой кнопкой мышки на строку и выберите Переключить. Или дважды кликните по строке.

После этих действий WebRTC будет отключен.

Настройка через плагин WebRTC Control

Если вы пользуетесь технологией WebRTC, то отключение и включение через настройки будет занимать много времени. Установите плагин, который поможет включать и выключать WebRTC в 1 клик мышки.

Откройте Дополнения.

Выберите:

- Раздел Поиск

- Введите название плагина в поисковую строку: WebRTC Control

- Нажмите кнопку Установить

Как отключить WebRTC в браузере Opera

Для отключения WebRTC в браузере Opera перейдите в галерею Расширений.

Выполните следующие действия:

- Введите название плагина в поисковой строке: WebRTC Control

- Нажмите на плагин

Нажмите Добавить в Opera.

Активируйте плагин. Иконка плагина должна стать синего цвета для блокировки WebRTC.

Как отключить WebRTC в Google Chrome

Для отключения WebRTC в браузере Google Chrome перейдите в раздел Расширения.

Пролистайте страницу вниз и нажмите Еще расширения.

Выполните следующие действия:

- Введите в поисковую строку название плагина: WebRTC Control

- Нажмите кнопку Установить.

Активируйте плагин. Иконка плагина должна стать синего цвета для блокировки WebRTC.

Как отключить WebRTC в Яндекс Браузере

Для отключения WebRTC в Яндекс Браузере перейдите в раздел Дополнения.

Пролистайте страницу вниз и нажмите Каталог расширений для Яндекс Браузера.

Выполните действия:

- Введите в поисковой строке название плагина: WebRTC Control

- Нажмите на плагин для установки.

Нажмите Добавить в Яндекс Браузер.

Нажмите Установить расширение.

Активируйте плагин. Иконка плагина должна стать синего цвета для блокировки WebRTC.

Сегодня мы продолжим рассматривать вопрос анонимности и безопасности в сети интернет. И в этот раз я покажу как отключить webrtc в браузере. В статье я рассказал, что с его помощью подменяем ip адрес компьютера. Но к сожалению этого не достаточно. Есть технология webrtc которая делает бесполезным использование vpn так как показывает всем ресурсам сети ваш реальный ip адрес! По умолчанию она включена всовременных браузерах. Кому интересны подробности про неё читайте, в википедии.

Главное, что она деанонимизирует пользователя не взирая, что используется, анонимайзер или впн. Мне лично она не понадобилась ещё. Поэтому я отключаю вебртси в обязательном порядке прежде чем начать пользоваться браузером. Для того, что бы проверить включен webrtc или нет, зайдите на сайт browserleaks

или oip

.

Отключаем webrtc в браузере

Наиболее просто отключить в браузере Mozilla Firefox. Этот способ работает как в дескотпной версии браузера так и в мобильной.

Запускаем браузер и в адресной строке вводим:

Находим параметр media.peerconnection.enabled

и выставляем значение в false

. Два раза кликнув по этой строке.

На андроиде делаем так же, смотрите скриншот:

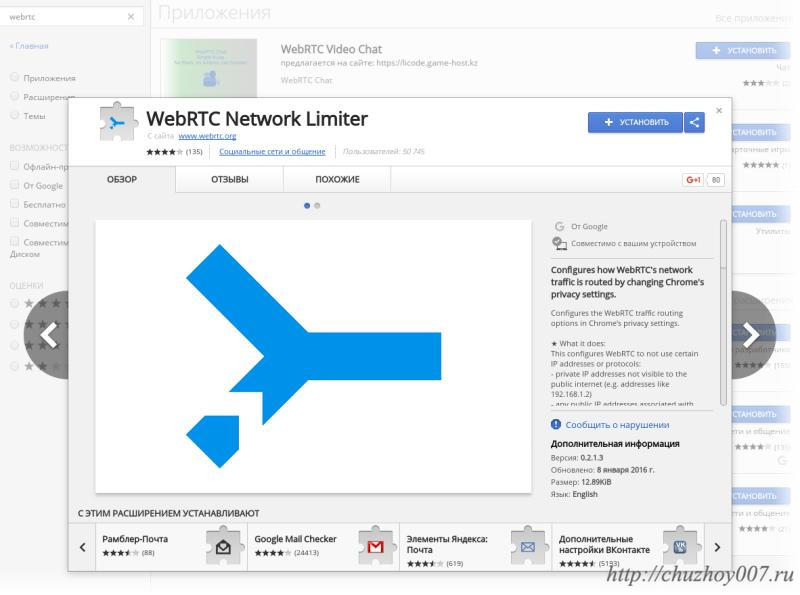

А вот в Chromium придется устанавливать плагин WebRTC Network Limiter

После установки заходим в настройки плагина и активируем значение

Use my proxy server (if present) |

На версии гугл хром для андроид нужно в адресной строке браузера укажите

chrome://flags/#disable-webrtc

Как известно, компания Opera Software на днях запустила встроенный VPN-сервис в настольном браузере Opera Developer в версиях для Windows и OS X. Решение весьма интересное, в особенности если учитывать, что в настоящее время новый VPN-клиент для Opera предлагается бесплатно и без ограничений в объемах трафика. Потому фактически нет ни одной причины, чтобы не опробовать Opera VPN прямо сейчас. Но есть нюанс…

Одной из основных причин внедрения VPN-сервиса разработчики назвали усовершенствование конфиденциальности веб-серфинга за счет повышения анонимности в браузере Opera.

Потому, как и в случае с любым другим VPN или прокси-решением, как бы подразумевается, что браузер не оставляет на удаленных серверах персональные данные пользователя.

Однако, если активировать Opera VPN и проверить сервис на предмет утечек данных об , то получается следующее:

1. стандартная проверка IP-адреса показывает только IP самого VPN, а не IP «реального» компьютера;

2. а проверка WebRTC показывает и локальный, и удаленный IP-адреса.

На самом деле, это не только в Opera так. Во многих популярных и не очень браузерах предусмотрена поддержка WebRTC, потому они тоже показывают настоящий IP-адрес устройства, даже если на нем используется VPN. Но в , например, WebRTC можно полностью отключить.

И пользователи отключают, так как данная технология при всех своих преимуществах сводит на ноль все усилия по обеспечению безопасности и анонимности работы в Сети, «легко и непринужденно» (и мы только что в этом убедились) раскрывая реальные IP-адреса. И от этого не защищают ни прокси, ни VPN, ни Tor, ни плагины вроде популярного Ghostery.

Вот только новый Opera Dev, в отличие от того же Firefox, не комплектуется опцией отключения WebRTC, и данный факт сам по себе должен наводить на определенные мысли. Но всё не так трагично, по крайней мере, пока. В процессе изучения вопроса обнаружилась информация об уже не новом, но проверенном расширении для браузера Opera, которое разработано специально для того, чтобы решить проблему с «утечкой» данных через WebRTC и повысить таким образом конфиденциальность как Opera VPN, так и ряда других аналогичных решений.

Расширение называется WebRTC Leak Prevent, скачать его можно по этой ссылке в официальном каталоге Opera add-ons. После установки видим, что доступ к локальному IP-адресу компьютера программка заблокировала сразу, но так называемый публичный IP по-прежнему можно найти через WebRTC. Но теперь это не надолго.

Открываем настройки расширения (Меню -> Расширения -> Manage extensios -> WebRTC Leak Prevent -> «Настройки» ), и далее:

- в разделе «Legacy options » активируем опцию «Prevent WebRTC from using non-proxied UDP «;

- в меню «IP handling policy» выбираем «Disable non-proxied UDP (force proxy) «;

- жмем кнопку «Apply settings «.

Теперь можно зайти на WebRTC leak check и перепроверить «герметичность» своего Opera VPN еще раз. Если вы ничего не пропустили, то свои IP, и локальный, и публичный, вы не увидите. Значит и кто-то другой в такой же способ их тоже не увидит.

И в завершение напомним, что данное расширение позволяет решить проблему WebRTC не только в Opera VPN, но и в некоторых других браузерах тоже.